Investigadores de ciberseguridad han descubierto una nueva amenaza en la red: un ransomware llamado Pay2Key que aplica una nueva metodología de ataque para extorsionar y estafar a sus víctimas en menos de 1 hora.

El potencial peligro que representa este nuevo ransomware en la actualidad se debe a su velocidad para ejecutar un ataque. Pay2Key está diseñado para secuestrar y cifrar los datos de la víctima en menos de 1 hora para luego solicitar un rescate en criptomonedas. Como explica la división de inteligencia contra amenazas cibernéticas, Check Point Research, este ransomware -anteriormente desconocido- está dirigiendo ataques contra empresas israelíes desde inicios de noviembre, obteniendo acceso a las redes de varias organizaciones y compañías de este país para secuestrar sus datos.

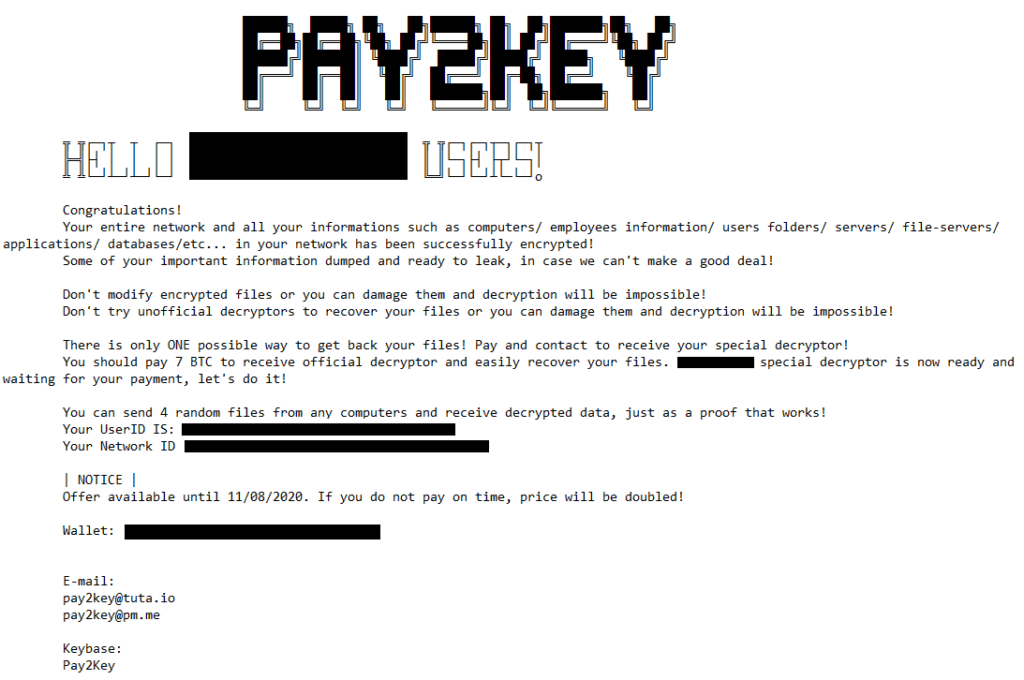

Check Point resalta en su investigación que el atacante detrás de este ransomware pudo haber obtenido acceso a las redes de las víctimas en algún momento antes de ejecutar el ataque, pero que de igual modo Pay2Key presenta una cualidad importante e inquietante y es la capacidad que “hacer un movimiento rápido para difundir el ransomware en una hora a toda la red”. Por su parte, los investigadores de Check Point señalan que tras ejecutar el ataque y completar la infección a toda la red, las víctimas recibieron un mensaje de los atacantes donde se les indicaba que debían pagar una recompensa para recuperar el acceso y control de sus datos e información cifrada y, a juicio de los investigadores, la cantidad solicitada como recompensa es relativamente baja; entre unos 7 a 9 bitcoins (BTC), equivalentes a unos 112.000 $ USD y 144.000 $ USD, respectivamente, según el precio actual de la criptomoneda al cierre de esta edición.

Te puede interesar: Un error crítico golpea a las multifirmas de Bitcoin SV

¿A quién afecta este ransomware?

Este ataque está dirigido a los sistemas operativos de Windows y según indican los investigadores, la infección inicial a la red probablemente se realiza a través de una conexión RDP (Remote Desktop Protocol o Protocolo de Escritorio Remoto), que permite la comunicación entre un servidor y una terminal para la ejecución de una aplicación o software. Así mismo, los investigadores detallan que estamos frente a uno de los ransomwares más sólidos del mercado, ya que Pay2Key utiliza los algoritmos AES y RSA para el cifrado.

Fuente: Check Point Research

Origen de Pay2Key

Al parecer, los investigadores de Check Point no han podido relacionar este ransomware con otros de los softwares maliciosos de esta familia conocidos en el mercado, por lo que presumen que se trata de un ransomware desarrollado desde cero. El equipo de investigadores también señaló que la identidad del atacante aún es desconocida, aunque varios rastros detectados en el código sugieren que no se trata de un «hablante nativo de inglés». Check Point resalta que existen muchos errores de redacción en el código y en el archivo de registro, incluso varias incoherencias que demuestran que la persona posiblemente no sea de países de habla inglesa.

“Al analizar la operación del ransomware Pay2Key, no pudimos correlacionarlo con ninguna otra cepa de ransomware existente y parece que se desarrolló desde cero”.

La primera vez que se detectó este ransomware fue el 26 de octubre, cuando se registró su «primera muestra» compilada. Por otra parte, el primer ataque registrado con este ransomware ocurrió cerca de una semana después de su aparición, el 1 de noviembre, cuando una empresa israelí reportó el incidente.

Este ransomware está escrito en lenguaje C ++, el lenguaje dominante en el código de Bitcoin, Bitcoin Core; además, Pay2Key está compilado con MSVC ++ 2015 que facilita el dirigir sus ataques hacia objetivos específicos, según informan los investigadores.

Un ransomware difícil de detectar

Check Point revela que, por el momento, solo el servicio de análisis antivirus VirusTotal, creado por la compañía española Hispasec Sistemas, fue capaz de detectar el ransomware, a pesar de que este no usa un «Packer» o protección de ningún tipo para ocultar su funcionalidad interna maliciosa. En este sentido, parece difícil que los demás antivirus presentes en el mercado puedan detectar este problema y que los usuarios de sistemas operativos de Windows deben utilizar el sentido común para tratar de protegerse ante la nueva amenaza. También revela que durante el tiempo que llevan analizando el ransomware han notado varias mejoras al código lo que muestra que los creadores de este software malicioso están trabajando sobre él de manera activa y añadiendo nuevas funciones para mejorar los ataques.

“en la última versión del ransomware, notamos que los atacantes agregaron un mecanismo de autodestrucción, además de un nuevo argumento en la línea de comandos –noreboot. El nuevo mecanismo de «limpieza» es responsable de eliminar los archivos creados por el atacante y reiniciar la máquina”.

Como dato curioso, Check Point señala que la cuenta de KeyBase, creada con el nombre de «Pay2Key», muestra el mismo logotipo del smart contract Pay2Key EOSIO, al parecer porque al buscar «Pay2Key» en las imágenes de Google, el logo del contrato inteligente es uno de los primeros resultados visibles.

Los riesgos de los doble extorsión de Pay2Key

Además de secuestrar y cifrar los datos e información de las víctimas y solicitar el pago de un rescate, los atacantes están implementando una nueva técnica, cada vez más frecuente en el campo de los ataques cibernéticos, para ejercer mayor presión sobre sus víctimas y obligarlos a pagar el rescate solicitado en el menor tiempo posible.

“La doble extorsión es una táctica que aplica una presión adicional sobre las víctimas para pagar el rescate con la amenaza de fuga de datos corporativos robados de redes de las víctimas en línea”.

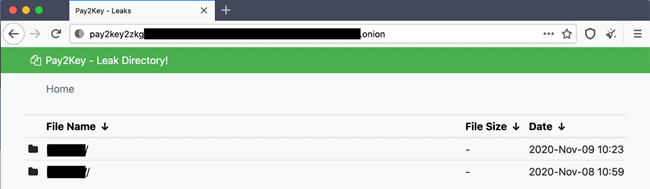

Así, Pay2Key sigue esta tendencia de amenazar a sus víctimas con publicar la información secuestrada en caso de que las víctimas se nieguen a pagar un rescate o como indica el mensaje de los atacantes; liberar “información importante … ¡en caso de que no podamos hacer un buen trato!». Los investigadores de Check Point afirman que los atacantes parecen estar dispuestos a cumplir con esas amenazas, ya que han creado un nuevo sitio web llamado Onion, destinado a compartir datos filtrados de víctimas de Pay2Key que no paguen la recompensa.

Fuente: Check Point Research

Hasta la fecha, datos de 3 compañías israelíes víctimas de este ataque han sido publicados en el sitio y aunque el ataque está dirigido principalmente a organizaciones y empresas de este país, un informe de Swascan registra una nueva víctima en Europa.

Seguimiento de los rescates

Al parecer, cerca de unas 4 compañías atacadas con este ransomware han realizado el pago del rescate, lo que ha permitido al equipo de investigadores seguir el destino de los pagos realizados en BTC. Como bien sabemos, Bitcoin es una red descentralizada y de código abierto, por lo que los pagos y transacciones que se realicen dentro de esta blockchain pueden ser rastreados desde su origen hasta su destino final.

Así, Check Point indica que, al analizar las transacciones en BTC desde que las víctimas hacen el depósito en la dirección enviada por el atacante y todo el recorrido de este dinero por varias direcciones de «wallets intermedias», lograron detectar que la dirección de “wallet final” está asociada a la empresa de servicios financieros con criptomonedas Excoino, que mantiene sede en Irán. Según el informe, esta compañía requiere que el usuario tenga un número de teléfono iraní válido y un código de identificación; además, para ser elegible para operar en el intercambio, Exocoino también exige una copia de la identificación, por lo que los propietarios de los monederos finales son ciudadanos iraníes, que probablemente estén detrás del ataque a las compañías de Israel.

Recomendaciones de seguridad

En primer lugar, los investigadores sugieren que mantener copias de seguridad actualizadas sobre los datos e información almacenados de mayor importancia, así, en caso de ser víctima de esta ransomware, se podrá tener acceso a la información. Del mismo modo, se recomienda que las versiones de antivirus de Windows y otras aplicaciones se mantengan actualizadas y que dichas actualizaciones se descarguen de los sitios webs oficiales de las compañías y no desde enlace o archivos adjuntos en correos electrónicos o de sitios publicitados por medios externos.

Los desarrolladores también consideran importante mantenerse informado de los nuevos ataques cibernéticos y amenazas que surgen en el mercado para que así los usuarios, compañías y organizaciones puedan tener un “conocimiento situacional” sobre los riesgos existentes que comprometan su información. Y en caso de detectar alguna anomalía, se sugiere reportarlo inmediatamente al proveedor de servicios de seguridad cibernética o el departamento de seguridad informática de la compañía u organización que corresponda.

Continúa leyendo: Nuevo APT: ESET descubre grupo XDSpy que roba datos confidenciales a gobiernos europeos