Ethereum Classic de nuevo es objeto de un ataque de 51 %, pero esta vez más de 5 millones de dólares se vieron afectados durante dicho ataque cuidadosamente orquestado.

En menos de una semana, Ethereum Classic, la red que se separó de Ethereum en 2016, es fuertemente sacudida por un nuevo ataque de 51 % que reorganizó 4000 bloques dentro de la blockchain, lo que causó una desincronización de los nodos. Con este nuevo ataque, el actor malicioso logró hacerse con 807 260 ETC, que según el valor actual de la criptomoneda representan más de 5,79 millones de dólares.

Bitfly, compañía que presta servicios para minería y análisis de blockchain de alta calidad, es quien dio a conocer los dos ataques a la red. En su cuenta de Twitter, Bitfly informó sobre el reciente ataque de 51 % a ETC, alertando a los mineros a cambiar a ETH y suspendiendo todas las actividades relacionadas con ETC.

Para el 1 de agosto, Bitfly informó del primer ataque a la red, aunque para ese momento no se tenía certeza de si se trataba de un ataque orquestado intencionalmente o si era producto de un error. Este ataque estuvo afectando los nodos del cliente CoreGeth, quienes comenzaron a experimentar tiempos de bloqueo más largos y un tiempo de sincronización de hasta 30 minutos. Como se trataba de algo inusual, Bitfly también decidió suspender los pagos y la distribución en bloques hasta que se solucionara la situación con ETC.

Te puede interesar: OpenEthereum se retira de Ethereum Classic ¿Qué significa esto para el proyecto?

Ataque de 51 % a la red Ethereum Classic

Como ya se había reportado anteriormente en Bit2Me News, los datos mostrados por Crypto51, un portal dedicado a dar a conocer los costos de ejecutar un ataque de 51 % en las diferentes redes blockchains, reveló que para atacar a Ethereum Classic solo se necesitaban unos 4000 dólares por hora, considerando que la red había perdido el soporte para casi el 70 % de sus nodos y que cuenta con uno de los hash rate mas bajos de su historia.

Aunque se desconoce la totalidad de los fondos robados hasta ahora en ambos ataques, un informe publicado por la compañía blockchain Bitquery señala que, solo en recompensas, el atacante del 1 de agosto logró obtener más de 97 000 dólares, y que durante el ataque inicial logró gastar 807 260 ETC. Así mismo, el informe señala que el atacante utilizó recursos equivalentes a unos 17,5 BTC, que representan poco más de 192 mil dólares para alquilar el poder de hash necesario para ejecutar el ataque a Ethereum Classic.

“En total, el atacante extrajo 4280 bloques durante cuatro días”.

El informe también señala que el atacante tiene un profundo conocimiento de la red Ethereum Classic, debido a que logró que el ataque pasara desapercibido durante los primeros días.

¿Cómo se ejecutó el ataque?

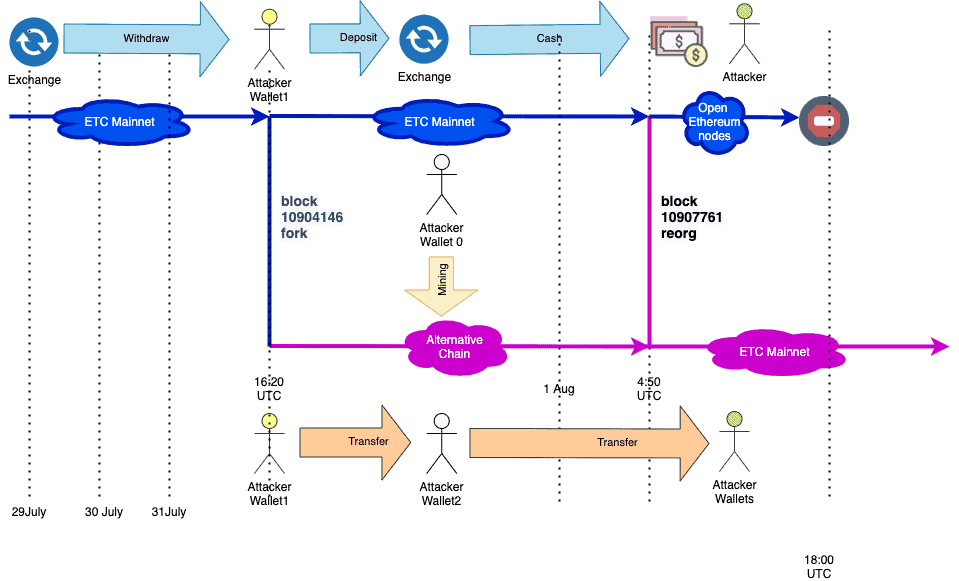

La investigacićon de Bitquery señala que durante el 29 y el 31 de julio el atacante retiró 807 000 ETC de un intercambio bajo su control hacia varios monederos. Luego, el 31 de julio, el atacante comenzó a extraer bloques en la red utilizando el poder de hash comprado a NiceHash y DaggerHashimoto, creó varias transacciones privadas, envió dinero a sus propios monederos e insertó las transacciones creadas en los bloques que estaba minando. Nadie se percató de estas transacciones porque el atacante aún no había publicado los bloques minados dentro de la blockchain.

Fuente: Bitquery

Después de esto, Bitquery señala que el atacante devolvió las transacciones al intercambio, pero que esta vez utilizó monederos controlados por él mismo en la cadena no reorganizada, algo que le permitió pasar desapercibido para todos. Como las transacciones se ejecutaron durante más de 12 horas, el atacante tuvo tiempo suficiente para enviar el dinero, cambiarlo por BTC o USD y retirarlo. Así mismo, gracias al tiempo de ejecución, el atacante también tuvo oportunidad de convertir las transacciones en operaciones más pequeñas para no levantar sospechas. Tras cuatro días, el 1 de agosto el atacante publicó los bloques minados con las transacciones creadas por él e indujo la reorganización de la blockchain.

Reorganización de bloques: ¿Qué implica y qué consecuencias tiene?

Ahora bien, la reorganización de una blockchain implica que los bloques fueron manipulados y, por ende, también los registros almacenados dentro de estos bloques. Este ataque, como lo describe Bitquery, implica que el atacante creó sus propias transacciones y las incluyó en bloques manipulados dentro de la cadena, eliminando los registros y el historial de transacciones anterior, sustituyéndolo por otros creados a conveniencia, lo que permitió al atacante hacer doble gasto con los fondos en ETC registrados dentro de los bloques manipulados.

Hasta ahora, los desarrolladores de Ethereum Classic reconocen el ataque y le piden a la comunidad de usuarios, las pools de minería y otras compañías de servicios que operan con la criptomoneda que alarguen significativamente los tiempos de confirmación de todos los depósitos y transacciones recibidos, considerando los recientes ataques que está sufriendo la red.

Por último, aunque Bitquery reconoce que aún no saben quién está detrás de la dirección 0x63a8ab05ae4a3bed92580e05e7dce3b268b54a7f, desde la que se originaron las transacciones que luego dieron lugar al ataque, sí están seguros de que es una dirección de exchange, debido al alto volumen de transacciones que manejan, y al patrón de movimiento en sí. Así mismo, la compañía afirma que la dirección puede estar relacionada con el intercambio OKEx.

Continúa leyendo: Investigador descubre vulnerabilidad de seguridad en ledger que permite el gasto de Bitcoin con firmas totalmente válidas