El auge de las criptomonedas ha atraído el interés de los inversores y, también, de los hackers, que cada día se vuelven más ingeniosos para atacar de manera compleja a usuarios y empresas legítimas de la industria cripto.

Los investigadores de inteligencia sobre amenazas de seguridad de Microsoft han descubierto un nuevo modelo de ataque, identificado como DEV-0139, que está dirigido a las empresas y usuarios de criptomonedas.

En su blog, la compañía de tecnología detalló que DEV-0139 aprovecha los grupos de Telegram, que son utilizados por las compañías de criptomonedas para comunicarse e interactuar con sus clientes, para expandirse y apuntar a sus objetivos.

De acuerdo a la opinión de los investigadores de Microsoft, DEV-0139 es uno de los ataques más complejos que se han visto en la industria y que ponen de manifiesto un gran conocimiento y preparación por parte de los hackers, dispuestos a ganarse la confianza de sus víctimas antes de robar sus criptoactivos.

DEV-0139 ¿Cómo afecta a las empresas y usuarios de criptomonedas?

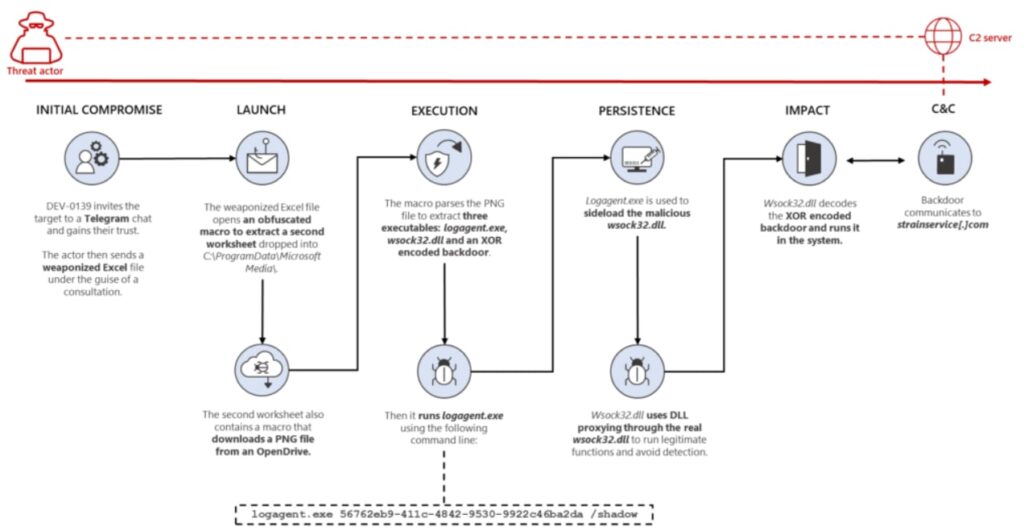

DEV-0139 actúa de manera sofisticada y sigilosa, tomando medidas para ganarse la confianza de las víctimas antes de iniciar el ataque.

Como detalló Microsoft, el actor de amenaza DEV-0139 aprovechó los grupos de Telegram de ciertas startups de criptomonedas, haciéndose pasar por representantes o empleados de otra compañía cripto, como OKX. En los grupos de Telegram utilizando perfiles falsos, el actor de amenaza fingió pedir comentarios sobre la estructura de tarifas utilizada por las compañías de criptomonedas, invitando a los miembros del grupo objetivo a unirse a otro grupo diferente dentro de la plataforma de mensajería.

Después de ganarse la confianza de las víctimas, explica Microsoft, el actor de amenaza DEV-0139 envió un archivo adjunto de Excel a las víctimas, llamado “OKX Binance & Huobi VIP fee comparsion.xls” que contenía varias tablas sobre estructuras de tarifas entre compañías de intercambio de criptomonedas.

Los investigadores señalan que los datos presentados en el archivo probablemente fueron bastante precisos con el fin de aumentar la credibilidad y engañar a las víctimas. No obstante, allí comienza la verdadera amenaza.

Al descargar el archivo de Excel enviado por el actor de amenaza se desencadenan una serie de actividades destinadas a infiltrarse en los sistemas y acceder a los datos de las víctimas para, finalmente, robar sus criptomonedas.

El ataque DEV-0139

En primer lugar, el archivo de Excel inició una macro o una acción que hizo un uso indebido de la interfaz UserForm para crear un formulario de usuario con el fin de ofuscar el código malicioso y obtener algunos datos de las posibles víctimas.

Luego de esto, la macro liberó otra hoja de cálculo en Excel incrustada en el formulario de usuario, que se ejecutó en modo invisible. Esta segunda hoja de cálculo estaba codificada en base64 y se descargó en la dirección C:\ProgramData\Microsoft Media\, con el nombre de “VSDB688.tmp”.

El archivo “VSDB688.tmp” descargó otro archivo en formato PNG que contenía otros tres archivos ejecutables: el primero, fue un archivo legítimo de Windows llamado “logagent.exe”; el segundo fue una versión maliciosa de la biblioteca de vínculos dinámicos (DLL), llamado “wsock32.dll” y; por último, el tercer archivo fue una puerta trasera codificada XOR.

Fuente: Microsoft

La puerta trasera codificada XOR permitió al actor de amenazas DEV-0139 acceder de forma remota al sistema infectado de sus víctimas, facilitando al atacante recopilar datos de la víctima con la finalidad de acceder y apropiarse de manera fraudulenta de sus criptomonedas.

El ataque descrito por Microsoft inició en un grupo de Telegram el pasado 19 de octubre de este año.

¿El grupo Lazarus está detrás de este ataque?

Además del actor de amenaza DEV-0139, los investigadores de Microsoft analizaron otro ataque similar, que utilizó un archivo bajo la misma técnica de proxy DLL, lo que supone que el mismo actor de amenaza está ejecutando otras campañas maliciosas utilizando estas técnicas de ataque.

Por otro lado, la compañía Volexity relacionó el actor de amenaza DEV-0139, identificado por Microsoft, como el mismo que ejecutó una campaña dirigida a usuarios de criptomonedas con una variante del malware AppleJeus, a través de documentos maliciosos de Microsoft Office. Este actor de amenaza fue identificado por Volexity como el grupo norcoreano de hackers, Lazarus Group.

Continúa leyendo: Bit2Me consigue la acreditación ISO 27001 en su apuesta por la excelencia en ciberseguridad