Los hackers aprovechan un fallo en los cajeros de Bitcoin para desviar todos los fondos que entraban.

El 18 de agosto, el fabricante de cajeros automáticos de Bitcoin, General Bytes, sufrió un ataque de día cero, que permitió a los hackers convertirse en administradores por defecto y modificar la configuración de los ATM para que todos los fondos que entraban fueran transferidos automáticamente a sus direcciones de billetera.

Por el momento, no se ha desvelado la cantidad de fondos robados ni el número de cajeros de Bitcoin que han sido comprometidos, pero la empresa ha aconsejado a los operadores que actualicen el software de los ATM de forma urgente, con el fin de solucionar la vulnerabilidad.

La compañía, que cuenta con más de 8.800 cajeros automáticos de Bitcoin y opera en 120 países, ha pedido también a los usuarios que se abstengan de utilizar los cajeros hasta que actualicen su servidor a las versiones 20220725.22, y 20220531.38 para los clientes que funcionan con 20220531.

También han aconsejado a los clientes que modifiquen la configuración del cortafuegos de su servidor para que solo se pueda acceder a la interfaz de administración del CAS desde direcciones IP autorizadas, entre otras cosas.

Finalmente, la compañía ha advertido a los clientes que deben revisar su “SELL Crypto Setting” para asegurarse de que los hackers no hayan realizado modificaciones en la configuración de forma que los fondos recibidos se transfieran a ellos y no a los clientes.

General Bytes también ha señalado que realizan auditorías de seguridad periódicas de sus cajeros de Bitcoin desde su creación en 2020 y que en ninguna de ellas habían encontrado este tipo de vulnerabilidad.

¿Cómo se ha producido el ataque a los cajeros de Bitcoin?

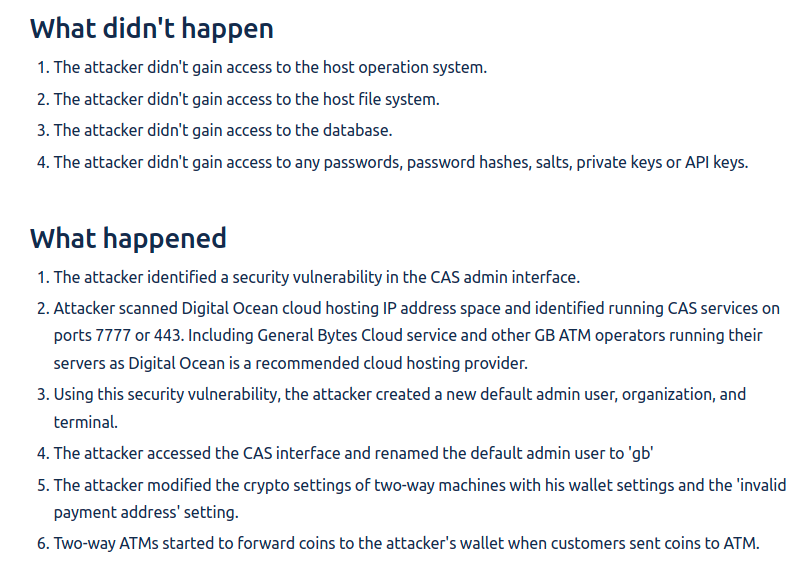

General Bytes publicó un artículo analizando el ataque. En él, han señalado que los hackers llevaron a cabo un ataque de vulnerabilidad de día cero para acceder al servidor de aplicaciones de criptomonedas (CAS) de la empresa y extraer los fondos.

El servidor CAS gestiona todo el funcionamiento del cajero, que incluye la ejecución de la compra y venta de cripto en los intercambios y qué monedas son compatibles.

General Bytes cree que los piratas informáticos escanearon en busca de servidores expuestos que se ejecutasen en los puertos TCP 7777 o 443, incluidos los servidores alojados en el propio servicio de nube de General Bytes.

De esta forma, los hackers se agregaron a sí mismos como un administradores por defecto en el CAS y procedieron a modificar la configuración de compra y venta de tal manera que cualquier cripto recibido por el cajero automático de Bitcoin sería en cambio transferido a la dirección de la cartera de los hackers.

[hubspot type=cta portal=20298209 id=38fb28e1-1dc1-40e3-9098-5704ca7fcb07]