El este artículo de opinión que nos trae este texto, escribiré sobre el sistema de extorsión denominado ransomware. Un tipo de amenaza cibernetica muy usada en estafas de criptomonedas. Realmente, no soy un experto en ciberseguridad, pero seguro que podré aportar algunas definiciones y mostrar las últimas estadísticas sobre este nuevo modelo de ataque tan popular en los últimos tiempos que hará interesante la lectura de estas lineas.

Comenzaré con una pequeña descripción ya que la propia palabra ransomware, asusta y asusta de verdad.

Un ransomware (del inglés ransom, «rescate», y ware, acortamiento de software), o «secuestro de datos» en español, es un tipo de programa dañino que restringe el acceso a determinadas partes o archivos del sistema operativo infectado y al tiempo que secuestra tus datos pidiendo un rescate a cambio de quitar esta restricción.

Hablamos de un programa de software malicioso que infecta tu computadora. Y su finalidad es mostrar mensajes que exigen el pago de dinero para restablecer el funcionamiento del sistema. Este tipo de malware es un sistema criminal para ganar dinero que se puede instalar a través de enlaces engañosos. Incluidos en un mensaje de correo electrónico, mensaje instantáneo o sitio web e incluso con otro tipo de ataques externos o internos. El ransomware tiene la capacidad de bloquear la pantalla de una computadora o cifrar archivos importantes predeterminados con una contraseña.

Ransomware un ataque que está de moda

Como indicaba al inicio del artículo, ransomware está de moda, muy de moda y es el sistema de extorsión denominado ransomware. Aunque los ataques se han hecho populares desde mediados de la década del 2010. Pero el primer ataque conocido fue realizado a finales de los 80 por el Dr. Joseph Popp.

La creación de la criatura consistió en el primer bicho documentado variante de ransomware en 1989, el troyano del AIDS. Que curiosamente se distribuyó, el malware, a través del servicio postal a través de disquetes y este uso creció internacionalmente en junio del 2013. La empresa McAfee señaló en 2013 que solamente en el primer trimestre había detectado más de 250 000 tipos de ransomware únicos. ¿No os parece una pasada y de las preocupantes?

El Ransomware se ha puesto tan, tan de moda que se ha convertido en un servicio que algunos criminales. Incluso lo ofrecen como si fuera un producto de supermercado y os puedo asegurar que este producto está teniendo mucho éxito.

Los ciberdelincuentes han dado un paso más ofreciendo Ransomware como Servicio o RaaS (del inglés Ransomware as a Services). Y seguro que dentro de poco hasta cotizan en el mercado secundario o terciario por la fuerza de la demanda y oferta. Es obvio que es una nota simpática.

El producto de supermercado con su código de barras, consiste en un un kit malicioso compacto capaz de lanzar un ataque de ransomware. Este kit lo venden/alquilan a los interesado bajo un programa de afiliación a otros cibercriminales que tienen la intención de lanzar un ataque. Además del software les proporcionan: conocimientos técnicos e información paso a paso sobre cómo lanzar un ataque de ransomware utilizando el servicio. Además de una plataforma que incluso puede mostrar el estado del ataque utilizando un panel de control en tiempo real.

A veces, cuando el ataque tiene éxito, el dinero del rescate se divide entre el proveedor de servicios, el codificador y el atacante, como buenos amigos y es que no podría de de otra manera. Por ejemplo el creador del kit puede recaudar el rescate, proporcionar la herramienta de descifrado a las víctimas que pagan y pagar el 70% de los ingresos a través de Bitcoin al operador. En mi opinión, realmente representa una nueva línea de negocio basada en una clara demanda y cuando hay demanda ya se sabe…el sistema de extorsión denominado ransomware.

Extorsión, ransomware y pagos en Bitcoin

Normalmente un ransomware se transmite como un troyano o como un gusano. Para ello infecta el sistema operativo, por ejemplo, con un archivo descargado o explotando una vulnerabilidad de software. En este punto, el ransomware se iniciará, cifrará los archivos del usuario con una determinada clave. Esta clave solo el creador del ransomware la conoce, y provocará al usuario a que la reclame a cambio de un pago y normalmente en Bitcoin.

Una vez descrito el juguetito voy a pasar a desarrollar los últimos acontecimientos sucedidos en los últimos años. Con aportación de datos, gráficos y algunas métricas para que se pueda observar de primera mano la importancia de este nuevo fenómeno criminal.

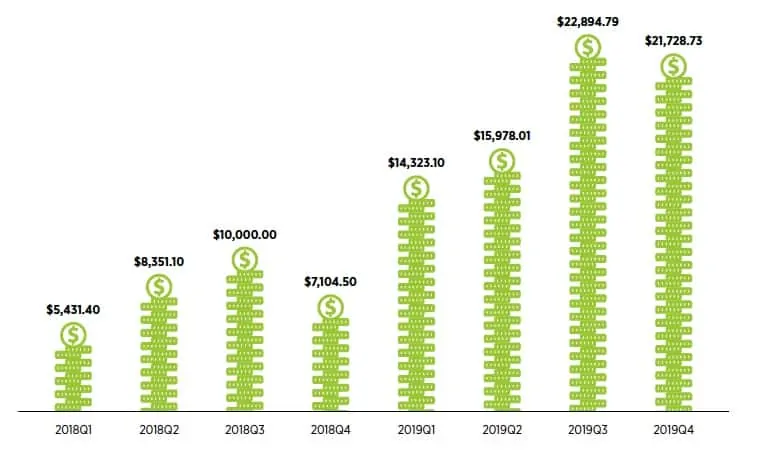

Para comenzar a cocinar este apartado del artículo diré que la cantidad promedio de rescate de crypto ransomware se ha duplicado desde 2018.

Al parecer el precio promedio de rescate para descifrar archivos en 2019 fue de $ 115,123 en Bitcoin. El monto promedio de recompra aumentó tres veces y ascendió a $ 21,700. Nada mal como podéis observar, lo cual incentiva la demanda de nuestro producto de supermercado criminal.

El aumento en la cantidad de rescate se explica por el hecho de que los criminales comenzaron a atacar a grandes organizaciones con más frecuencia y a elegir víctimas que pueden pagar más. La recompra máxima, que se conoce o al menos un servidor, fue de $ 5 millones y fue pagada por una organización médica. Al mismo tiempo, los extorsionistas exigieron aún más, una vez que solicitaron $ 15 millones por datos robados de una compañía que proporciona servicios de centro de datos y soluciones de software.

Comencemos a dar algo de velocidad a este artículo y a ver algunos datos.

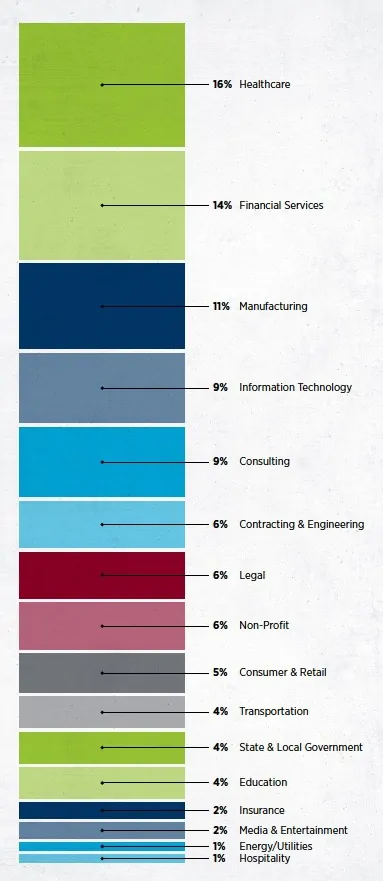

En este grafico podemos observar cuales han sido los sectores que han demostrado el mayor apetito criminal.

El sector de la salud gana distinción siendo el sector más objetivo de 2019, acumulando un gran número de empresas relacionadas con la salud (incluidas las organizaciones de asistencia sanitaria,fabricantes de dispositivos de salud, y proveedores de tecnología). Ransomware era el tipo de ataque de elección contra organizaciones de salud en 2019 – sufrieron más ransomware ataques que cualquier otro tipo y representan un significativo 22% de todo lo analizado a nivel mundial.

Las organizaciones de atención médica también fueron afectadas duramente con los ataques BEC Business Email Compromise , representando15% de incidentes observados, y también con amenaza interna y divulgación involuntaria incidentes (16% y 15%, respectivamente)

Por valorar otro punto de la gráfica, destacar que los servicios financieros fue el segundo sector más objetivo, tomando el 14% en incidentes de seguridad. La mayoría de clientes de servicios financieros sufrieron la mayoría de los ataques BEC; casi el 18% de todos los BEC a nivel mundial. A los servicios financieros también les fue mal en la categoría de amenaza interna con un 16% y en incidentes de exposición involuntaria 17% , categoría de amenaza interna 18% y en incidentes de exposición involuntaria 20%

Está claro que los sitios que masifican datos son muy atractivos y así lo comentaba, Willie Sutton cuando declaró que robó bancos, porque ahí es donde el dinero esta.

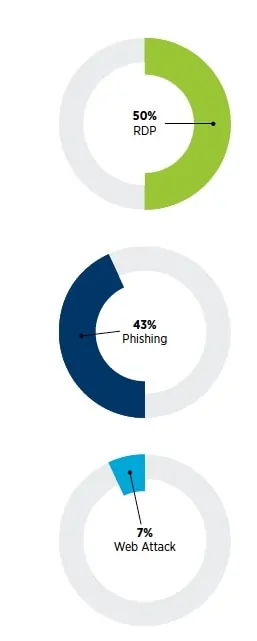

Siguiendo con la información, y en relación a los vectores de ataques podemos mostrar esta gráfica donde claramente podemos identificar a los mismos.

La base de mi opinión, es el acto de que el comportamiento del mercado, el vector de ataque inicial número uno fue a través de Servicios de PDR, que ocurren en el 50%. Esta ha sido una tendencia constante desde 2018 hasta el presente. RDP permite a los usuarios conectarse de forma remota a otros dispositivos basados en Windows o redes. Es comúnmente utilizado por proveedores de servicios de TI o trabajadores remotos. La implementación de RDP sin controles adecuados puede dejar a los sistemas vulnerables. Por ejemplo, contraseñas débiles, acceso a Internet sin restricciones, intentos de autenticación ilimitados, y el uso de protocolos RDP obsoletos puede dejan la puerta abierta a los actores de amenazas criminales.

También te puede interesar: Bitcoin en tiempos de Crisis y Pandemia

El segundo vector de ataque líder para todas las organizaciones en 2019 es la ingeniería social. Típicamente denominada phishing o ataque de correo electrónico de spear phishing. La ingeniería social explota el comportamiento humano y un empleado del supermercado criminal amenaza. Manipula a la víctima para que tome alguna acción que permita acceso del criminal de la amenaza a la red o los datos de una organización. Esto más a menudo ocurre al inducir a la víctima a proporcionar su contraseña en una web maliciosa : un método conocido como «recolección de credenciales».

Y el tercer vector de ataques son los de aplicaciones web contra sistemas externos. Aquí, el empleado criminal de supermercado amenaza la confianza explotando vulnerabilidades en aplicaciones de Internet para comprometer a la víctima. La prevención de estos ataques puede ser difícil. Esto ya que requiere un amplio conocimiento de todos los marcos y dependencias implementados. Además de un programa robusto de gestión de vulnerabilidades para mantener los sistemas actualizados.

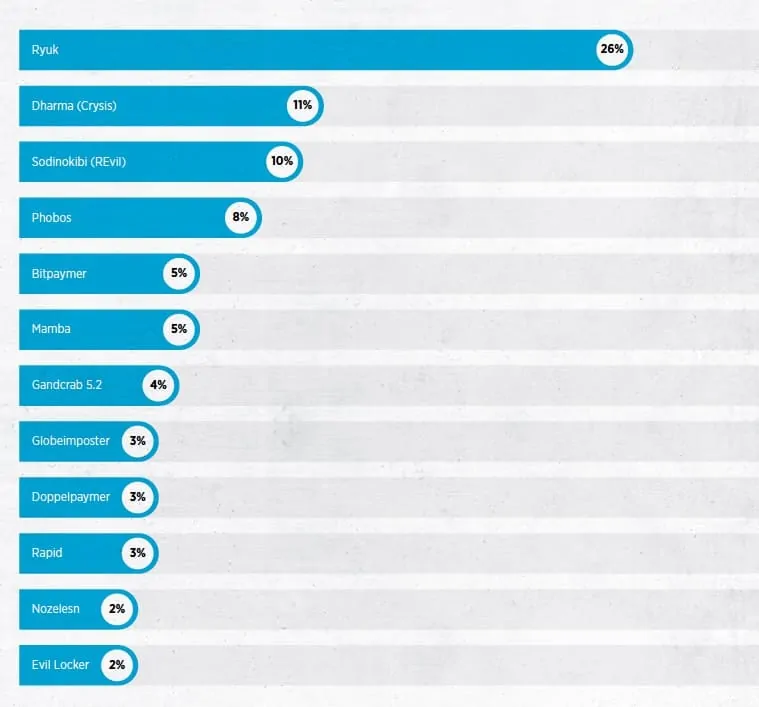

Vamos a dar un salto e iremos a descubrir algunas de las variantes de nuestros productos ransomware de supermercado criminal, como a mi me gusta llamarlos.

En 2017/18, malware Dharma (también llamado «Crysis»)y SamSam fueron vistos más comúnmente en en todas las investigaciones criminales. El uso de estas variantes cayó a finales de 2018.

En 2019 vio el auge de las variantes de ransomware Ryuk. Sodinokibi (también llamado «REvil») y Fobos. Siendo realmente buenos bichos que se intensificaron rápidamente durante el año en curso. Fobos, una variante casi idéntica a Dharma, entró en escena a principios de 2019. Si bien se cree que Phobos fue creado por el mismo grupo de amenazas o supermercado criminal que creó y ejecutó Dharma ransomware.

Al igual que Phobos, Sodinokibi también apareció en principios de 2019. Se cree ampliamente que Sodinokibi está relacionado con GandCrab, una variante de ransomware previamente prolífica visto en 2017 y 2018. Comparado con otros familias de ransomware, Sodinokibi es único evolucionó con gran rapidez, era el producto más deseado.

En el transcurso de 2019, Sodinokibi se mejoró varias veces, cada vez más difícil de detectar y más resistente a los esfuerzos de ingeniería inversa que intentaban dar solución. Ryuk ransomware, que apareció por primera vez en 2018, fue la variante más común en 2019. Ha sido peligrosamente efectivo durante el año pasado, en parte debido a la táctica de ataque inicial utilizada por los criminales de la amenaza. Por lo que he podido documentarme, detrás de Ryuk está utilizando un troyano bancario llamado TrickBot para liberar spam / phishing efectivo campañas contra las víctimas.

SEGURO QUE MUCHOS DE LOS LECTORES SE ESTARÁN PREGUNTADO POR EL DINERO DE LOS RESCATES, Y COMO NO ES MI ESTILO, NO DEJARÉ ESTA DUDA EN EL TINTERO Y APROXIMARÉ LOS DATOS EN EL SIGUIENTE GRÁFICO.

El pago de rescate medio ha crecido aún más dramáticamente desde principios de 2018, aumentando 300% desde el primer trimestre de 2018 hasta el último trimestre de 2019. Y es por ello que, enunciaba anteriormente que es verdaderamente un activo que representa una muy buena línea de negocio, eso si, un negocio criminal.

Esperando haber aportado mi granito de arena en esta área criminal, despEdiré el artículo con mi opinión y una cita.

En mi opinión es una guerra desafortunada e interminable que se libra en primera línea del ciberespacio. Cada vez más, los estados y empresas están mucho mejor equipados y entrenados para la batalla. Sin embargo, muchos de los que pueden pelear directamente en esta guerra están obligados a tomar las armas para adoptar medias que les hagan valerse por sí mismos.

Si bien esta guerra es invisible para la mayoría y luchado en los reinos de la vasta e indefendible internet. Los costos son tangibles y verdaderamente astronómicos: el cibercrimen es el problema de todos y un riesgo para todos los negocios, un siniestro espectro que no puede ser sometido por completo. Y es por ello que debemos educarnos y ocupar espacios educativos como el que ofrecemos en Academy para conocer y reducir riesgos.

Y concluyo con la anunciada cita de un reconocido soldado del cibercrimen.

El delito cibernético no desaparecerá pronto. No es una guerra con un fin definido – es una rutina continua y rigurosa que requiere diligencia, atención y experiencia. Vístete, cava y sigue luchando. Por el general Michael Hayden, un United retirado de cuatro estrellas General de la Fuerza Aérea de los Estados Unidos, el ex director de la Agencia Central de Inteligencia (CIA),y el ex director de la Agencia de seguridad nacional (NSA) Sin duda un exponente y reconocido experto en seguridad, inteligencia y terror global y riesgos cibernéticos.

Continúa leyendo: Erebus, un ataque que puede censurar a Bitcoin