Recentemente, i ricercatori della società di sicurezza informatica Check Point hanno segnalato un malware di cripto-mining che ha infettato migliaia di computer in tutto il mondo, chiamato Nitrokod.

Questo malware, progettato per estrarre clandestinamente Monero (XMR), infetta da anni apparecchiature informatiche in tutto il mondo. Infatti, secondo il rapporto pubblicato dai ricercatori della società di sicurezza informatica, Migliaia di attacchi sono stati registrati in 11 paesi.

Con una campagna malware di tale portata, Perché nessuno l'aveva rilevato fino ad ora?

Attenzione al malware Nitrokod!

La società di sicurezza informatica Check Point Research precisa che il malware Nitrokod utilizza un meccanismo di evasione che gli permette di operare per anni sotto il radar delle società di sicurezza.

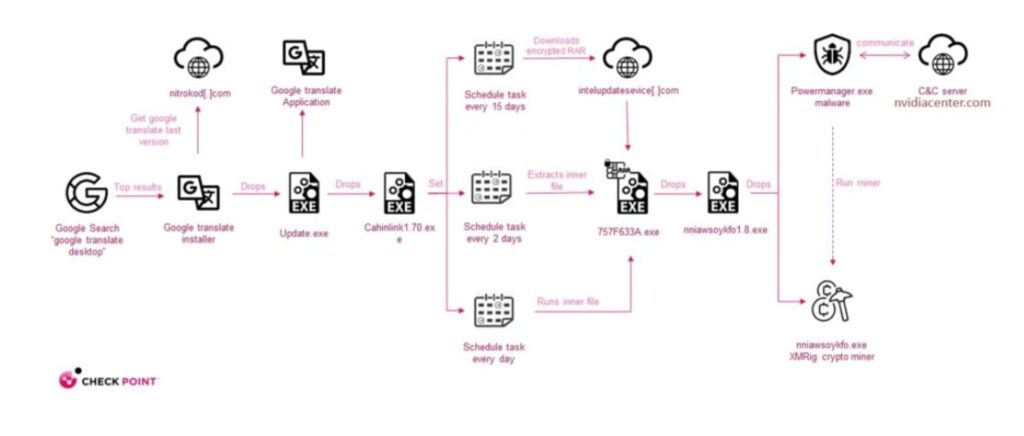

Check Point ha descritto l'attacco malware Nitrokod come un "processo di infezione lungo settimane", dove Viene attivata una lunga infezione in 7 fasi che termina con malware di criptomining, appositamente progettato per estrarre Monero (XMR), che è la principale criptovaluta per la privacy sul mercato.

Il malware Nitrokod viene eseguito per la prima volta quasi un mese dopo l'installazione di un'applicazione infetta.

Questo meccanismo di infezione ha concesso ai creatori di questo malware di cryptomining abbastanza tempo per rimuovere le tracce dell'installazione originale di Nitrokod, dirottando le risorse informatiche delle vittime per estrarre XMR senza essere rilevati.

Puoi essere infettato da Nitrokod da Google Translate, Youtube Music, tra gli altri

Il malware Nitrokod, attivo dal 2019, è stato creato da un'entità di lingua turca e, secondo Ricerca Check Point Research, possono essere trovati su Google quando gli utenti cercano app comuni come Google Translate e Youtube Music.

Tuttavia, un punto da tenere presente è che i computer sono stati infettati dal malware Nitrokod hanno scaricato software popolare che non dispone di una versione desktop ufficiale, con la ricerca più popolare sul Web per l'applicazione desktop di «Download di Google Traduttore Desktop»; una versione falsa di Google Translate, poiché non esiste una versione desktop ufficiale.

Check Point spiega che la maggior parte di queste applicazioni e programmi, infettati dal malware Nitrokod, sono creati da siti Web ufficiali utilizzando un framework basato su Chromium (Electron o CEF).

Fasi del malware Nitrokod e catena di infezione

La prima fase di infezione Il malware Nitrokod inizia scaricando un programma infetto, come “Download di Google Translate Desktop”. Segue poi la fase di installazione, in cui il programma di installazione del malware invia un messaggio Dopo l'installazione al dominio Nitrokod con informazioni sul computer infetto.

La catena dell'infezione da Nitrokod continua con una terza fase in cui a Contagocce ritardato; un programma dannoso che consente di nascondere il malware in modo che venga installato sul computer senza che un antivirus possa rilevarlo. Questa fase, secondo Check Point, può durare settimane.

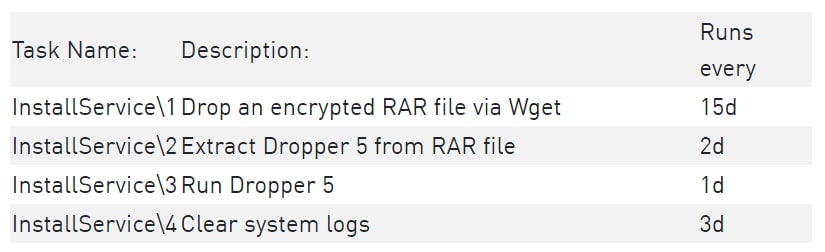

Nella quarta fase, il malware Nitrokod creare e pianificare una serie di attività poi cancella tutti i registri di sistema, nascondendo la traccia delle ultime due fasi del malware. A questo punto, spiega Check Point, le prime fasi della catena di infezione del malware Nitrokod vengono separate da quelle successive, rendendo ancora più difficile risalire al malware e alle applicazioni infette.

La quinta fase dell'infezione arriva dopo aver completato le attività precedentemente pianificate. In questa fase, il malware ne esegue diversi Test della macchina virtuale e verificare se sul computer infetto sono installati programmi firewall (Firewall) o Windows Defender, a antispyware progettato per integrare le funzioni di un antivirus e rilevare tutti i tipi di malware.

Se il computer infetto dispone di protezioni, il malware aggiunge una regola firewall per consentire le connessioni di rete in entrata per un programma che verrà rimosso nella fase successiva, chiamato nniawsoykfo.exe, ha spiegato la società di sicurezza informatica.

Nella sesta fase, contagocce da minatore, il malware esegue tre file, "Powermanager.exe", "nniawsoykfo.exe" e "WinRing0.sys", focalizzati sull'estrazione di Monero. La settima ed ultima fase, Malware di criptovaluta, esegue il malware di criptovaluta Nitrokod.

Il programma dannoso si connette al tuo server e attiva una serie di istruzioni per controllare il malware e il minatore XRM.

Raccomandazioni per la sicurezza

Come riportato su Bit2Me News, il malware è diventato uno strumento diffuso nel settore delle criptovalute. Molti malintenzionati utilizzano questi tipi di programmi per rubare criptovalute o, in questo caso, dirottare le risorse informatiche di un computer per estrarre clandestinamente criptovalute.

Dato il rischio, la cosa più consigliabile è evitare di scaricare applicazioni e programmi da siti Web non ufficiali e stare lontano dai collegamenti che portano a pagine e siti Web di dubbia origine o sospetti.

Come indicato dalla società di sicurezza informatica, non esiste una versione desktop ufficiale di Google Translate, quindi è consigliabile indagare sulle risorse ufficiali create dalle aziende prima di scaricare un'applicazione.

Infine, è consigliabile mantenere sempre aggiornati antivirus, firewall e soluzioni di sicurezza per proteggersi da qualsiasi minaccia malware.

Continua a leggere: L'hacker perde 5 ETH in un attacco fallito al Rainbow Bridge