Um novo malware sofisticado chamado NimDoor está mirando startups de criptomoedas e plataformas Web3 no macOS, utilizando técnicas inovadoras de infiltração e persistência. A ameaça, atribuída a agentes norte-coreanos, está redefinindo a segurança cibernética no ecossistema descentralizado.

Em um ecossistema onde a inovação e a descentralização ditam o ritmo, as startups e plataformas Web3 enfrentam um inimigo inesperado: NimDoor, um malware avançado que invadiu o macOS com sofisticação sem precedentes.

Os pesquisadores do Sentinel Labs enfatizam que esse malware, atribuído a atores norte-coreanos, usa uma linguagem de programação incomum chamada Nim, permitindo que ele escape das defesas tradicionais e permaneça oculto enquanto rouba dados confidenciais de empresas e usuários de criptomoedas.

Desde abril de 2025, o NimDoor foi detectado em vários ataques direcionados a organizações no mundo das criptomoedas e Web3, representando um risco de segurança para esse setor que lida com ativos digitais de alto valor e, até agora, dependia da robustez de seus sistemas macOS.

NEGOCIE CRIPTOMOEDAS COM SEGURANÇAUm malware bem projetado: é assim que o NimDoor funciona no macOS

Por Pesquisadores acreditam que o que diferencia o NimDoor de outros malwares é sua capacidade de operar com flexibilidade e furtividade sem precedentes no macOS. O uso da linguagem Nim permite a execução de funções assíncronas com tempo de execução nativo, facilitando uma arquitetura dinâmica que supera a maioria dos ataques convencionais escritos em C++ ou Python.

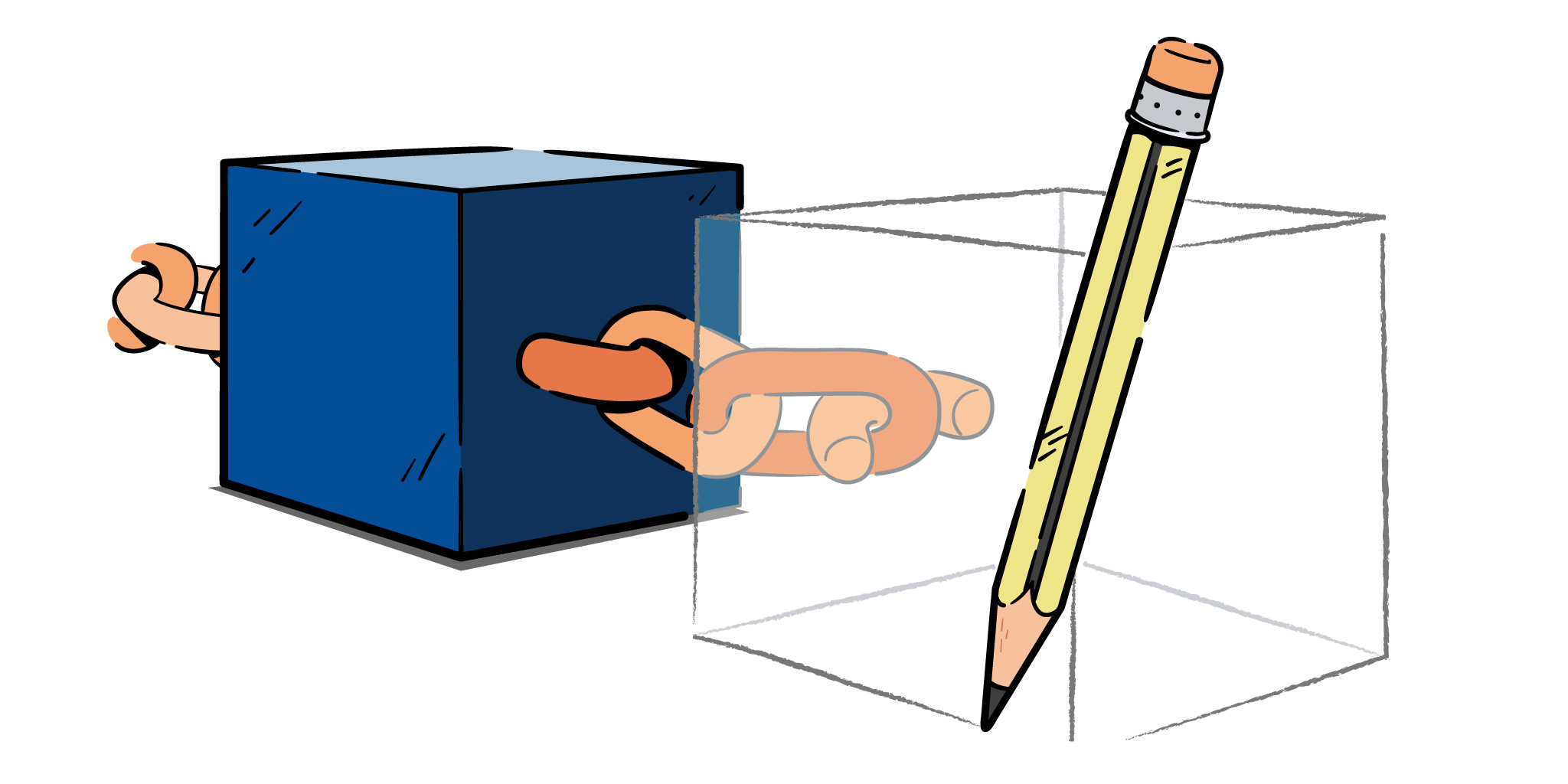

Entre os seus métodos mais inovadores está o injeção de processo, uma técnica rara no macOS que permite que ele se incorpore a programas legítimos para evitar a detecção por antivírus baseados em assinaturas. Também estabelece comunicações remotas criptografadas usando o protocolo WSS (WebSocket Secure com TLS), dificultando a interceptação de tráfego malicioso.

Outro aspecto particularmente preocupante desse malware é seu mecanismo de persistência: O NimDoor usa os manipuladores de sinais SIGINT e SIGTERM para reativar automaticamente se for removido ou se o sistema for reiniciado. Esse recurso garante que a ameaça permaneça ativa apesar das tentativas convencionais de erradicação, algo nunca antes visto em malware para macOS.

Engenharia Social: A Arte do Engano para Abrir a Porta ao Ataque

O NimDoor se destaca não apenas por sua complexidade técnica, mas também pela sofisticação de seus vetores de ataque. Hackers norte-coreanos empregam táticas de engenharia social altamente sofisticadas, começando com Representação de contatos confiáveis no TelegramAtravés desta plataforma, eles enviam convites falsos para chamadas de Zoom por meio de serviços como o Calendly, enganando as vítimas para que baixem uma suposta atualização do SDK do Zoom que na verdade é malware.

Este arquivo malicioso é disfarçado com milhares de linhas de código inútil para evitar a detecção e se conecta a domínios que imitam URLs legítimas do Zoom, tornando-o ainda mais difícil de identificar. Mas, uma vez instalado, NimDoor rouba credenciais armazenadas no macOS Keychain, dados do navegador e mensagens do Telegram, expandindo seu acesso e potencial de danos.

Para startups e empresas de criptomoedas, que geralmente têm recursos limitados de segurança cibernética, essa combinação de engenharia social e malware avançado representa um risco crítico que pode resultar em perdas financeiras e danos irreparáveis à reputação.

De fato, pesquisadores apontam que, desde abril de 2025, diversas startups da Web3 relataram violações vinculadas ao NimDoor e que essas empresas são um dos principais alvos desse malware porque lidam com grandes volumes de informações críticas, carteiras de criptomoedas e chaves privadas, muitas vezes sem sistemas de segurança cibernética maduros.

EXPLORE O POTENCIAL DA WEB3 AQUIComo se proteger do NimDoor? Chaves para fortalecer a segurança do Web3

Diante dessa ameaça emergente, a proteção deve ser abrangente e combinar tecnologia avançada com treinamento contínuo. Algumas recomendações importantes incluem:

- Verifique sempre a autenticidade dos contactos e links no Telegram, Calendly e e-mails antes de baixar ou executar arquivos.

- Implementar autenticação multifator em todas as contas críticas para evitar acesso não autorizado.

- Restringir o acesso a chaveiros digitais e navegadores, limitando as autorizações ao estritamente necessário.

- Adote soluções de detecção que identificam injeções de processo e monitoram comunicações criptografadas como aquelas usadas pelo NimDoor.

- Revise regularmente os registros de atividades e segmente as redes para minimizar o impacto de possíveis intrusões.

- Treinar equipes em táticas de engenharia social por meio de simulações e promovendo uma cultura de suspeita saudável para evitar cair em armadilhas.

Concluindo, o NimDoor representa um salto tecnológico em ameaças direcionadas ao macOS e ao ecossistema Web3, combinando inovação técnica com um profundo entendimento do fator humano para infiltração e persistência.

Em um mundo cada vez mais conectado e descentralizado, a segurança cibernética precisa evoluir para proteger não apenas os sistemas, mas também a confiança que sustenta a nova economia digital. A batalha contra o NimDoor é um apelo urgente para que startups, investidores e usuários de criptomoedas fortaleçam suas defesas e adotem uma postura proativa contra um inimigo que não apenas rouba dados, mas também coloca em risco o futuro da inovação descentralizada.

Curso de Blockchain

Nível básicoFaça este curso onde explicamos o blockchain de uma forma clara, simples e concisa para que você tenha uma ideia bem clara do que consiste essa nova tecnologia.