Los clientes de Amazon Web Services (AWS) han advertido sobre mineros ocultos de Monero, que le permiten a los atacantes robar las credenciales de los usuarios de AWS para usar su poder de cómputo y extraer criptomonedas.

Desde Bit2Me recomendamos que los usuarios de ciertas aplicaciones dentro de Amazon Web Services verifiquen sus sistemas en busca de mineros ocultos de criptomonedas Monero, ya que investigadores de ciberseguridad de Mitiga.io descubrieron recientemente que los clientes del servicio de computación en la nube de Amazon Elastic Compute Cloud o EC2, que utilizan imágenes de la máquina de Amazon (AMI) preparadas por la comunidad, están en riesgo. Si la máquina de Amazon contiene un minero oculto de Monero, puede consumir todos los recursos informáticos alquilados por el cliente a Amazon. Al mismo tiempo, los atacantes aprovechan Monero, la criptomoneda de privacidad, para ocultar sus rastros como sucede en la mayoría de los escenarios de minería oculta.

El malware fue descubierto por los investigadores de la compañía especializada en ciberseguridad cuando realizaban una evaluación de la infraestructura de los servicios de AWS en una institución financiera cliente; en ese momento se toparon con un minero oculto en el servicio que utilizaba el poder computacional del dispositivo para extraer criptomonedas Monero en segundo plano y de forma ilícita.

Según los investigadores, la práctica de minar criptomonedas en segundo plano a través de malware es una práctica que lamentablemente se está volviendo común en la industria de las criptomonedas.

Te puede interesar: Seguridad: Varios exchanges presentan vulnerabilidades que ponen en riesgo los fondos de los usuarios

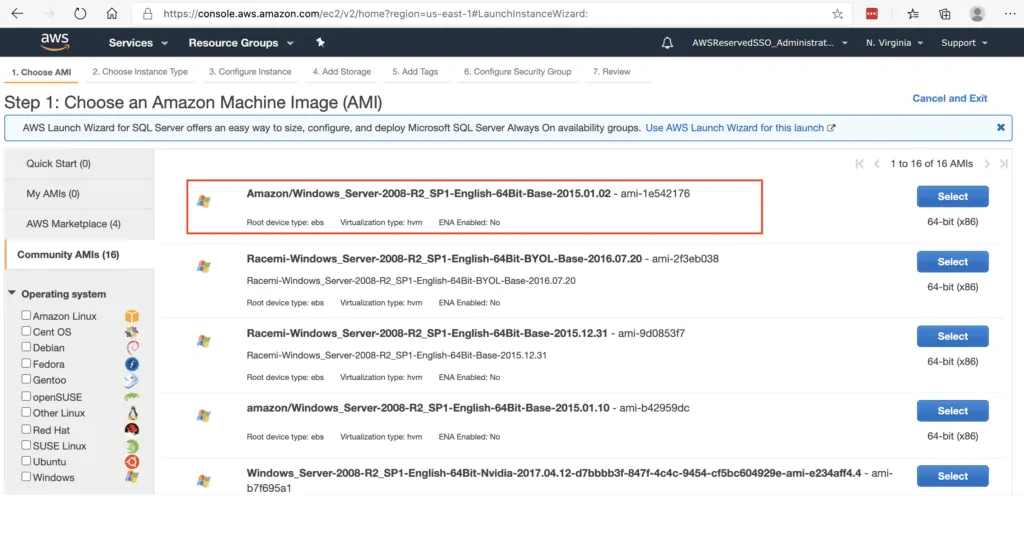

El riesgo de las AMI no verificadas de la comunidad

Las AMI de Amazon son servicios que se implementan por la comunidad o por proveedores verificados de la compañía que le permiten a las empresas y entidades reducir los costos operativos del poder computacional o la potencia informática de las operaciones comerciales que realizan. Se trata de un servicio bastante popular, de gran utilidad y seguro cuando se contrata con proveedores autenticados y verificados, pero en el caso de las AMI desarrolladas por la comunidad, y que no cuentan con la verificación adecuada, como la descubierta por Mitiga en un servicio de Microsoft Windows Server 2008, representa un gran riesgo para las compañías, entidades y dispositivos que las implementan.

Fuente: Mitiga

Hasta ahora, se desconoce la magnitud de las entidades afectadas o los dispositivos infectados con el malware. Así mismo, la compañía de ciberseguridad asegura en su investigación que la AMI fue creada desde el inicio con el propósito de infectar dispositivos con el malware de minería. Por su parte, los analistas señalan que los piratas informáticos publicaron una imagen infectada de la máquina en los servicios AWS con el fin de realizar un fraude financiero: el cliente paga las facturas, mientras que las instalaciones arrendadas se utilizan para extraer criptomonedas de forma ilícita para enriquecerlas.

«La instalación de código generado por la comunidad en una infraestructura crítica para el negocio conlleva riesgos significativos, este es otro ejemplo más del riesgo en los mercados de la nube hoy, que ofrece soluciones que son fáciles de usar pero capaces de contener código malicioso o archivos ejecutables, a menudo de fuentes desconocidas”.

Por último, los servicios de AWS de Amazon señalan que el uso de las AMI comunitarias es a “propio riesgo” de los usuarios, por lo que la compañía no se hace responsable de garantizar la seguridad o integridad de las compañías y entidades que las implementen.

Continúa leyendo: Wasabi Wallet presenta dos vulnerabilidades que afectan la privacidad de las transacciones CoinJoin