Die als „Milk Sad“ bekannte Sicherheitslücke deckte kritische Mängel bei der Generierung privater Schlüssel auf. OneKey bestätigte, dass seine Wallets von dem Vorfall nicht betroffen waren.

Der Vorfall bekannt als Milch traurig enthüllte einen schwerwiegenden Fehler bei der Generierung privater Schlüssel in bestimmten Wallets, die verwendet wurden Libbitcoin Explorer (bx) Version 3.x.

Die Sicherheitslücke, die mehrere Versionen von Trust Wallet und anderen Integrationen betrifft, ermöglicht es Angreifern, Private Schlüssel mit Brute Force rekonstruieren.

OneKey, ein Anbieter von Hardware- und Software-Wallets für die Branche, bestätigte, dass seine Produkte nicht betroffen seien. In einem aktuellen Beitrag veröffentlichte das Unternehmen eine detaillierte technische Analyse und Sicherheitsbewertung, die seine Position gegenüber dieser Art von Bedrohungen stärkt.

Handeln Sie mit Bit2Me sicher und geschützt mit Kryptowährungen.Ein schwacher „Samen“, der Angreifern Tür und Tor öffnete

Der Ursprung der Milk Sad-Sicherheitslücke liegt im Algorithmus Mersenne Twister-32, verwendet von Libbitcoin Explorer (bx) 3.x zur Generierung von Zufallszahlen. Dieser Algorithmus ist zwar effizient für Simulationen und statistische Berechnungen, eignet sich jedoch nicht für kryptografische Anwendungen. In diesem Fall Der Generator stützte sich ausschließlich auf die Systemzeit als Seed, wodurch der Entropieraum drastisch reduziert wurde. Bei nur 2³² möglichen Kombinationen könnte ein Angreifer mit einem Hochleistungs-PC alle Seeds innerhalb weniger Tage aufzählen.

OneKey erklärte, dass die Sicherheitslücke es Angreifern ermöglichte, den Seed zu rekonstruieren, wenn sie den ungefähren Zeitpunkt der Wallet-Generierung kannten. Sobald sie den Seed hatten, konnten sie Reproduzieren Sie die Folge von Pseudozufallszahlen und leiten Sie den privaten Schlüssel abDies gefährdete direkt die Sicherheit der in den betroffenen Wallets gespeicherten Vermögenswerte.

Nach Veröffentlichung, die kompromittierten Versionen enthalten die Erweiterung von Trust Wallet zwischen v0.0.172 und v0.0.183und Trust Wallet Core bis Version 3.1.1, mit Ausnahme von Letzterem. Betroffen sind außerdem alle Wallets, sowohl Hardware als auch Software, die Libbitcoin Explorer 3.x oder Trust Wallet Core in den genannten Versionen integrieren.

Der Vorfall hat in der Krypto-Community Besorgnis ausgelöst, insbesondere bei Benutzern, die sich bei der Verwaltung ihrer digitalen Vermögenswerte auf diese Tools verlassen.

Erstellen Sie Ihr Konto und greifen Sie über eine vertrauenswürdige Börse auf Kryptowährungen zu.Lehren aus dem Milk-Sad-Vorfall

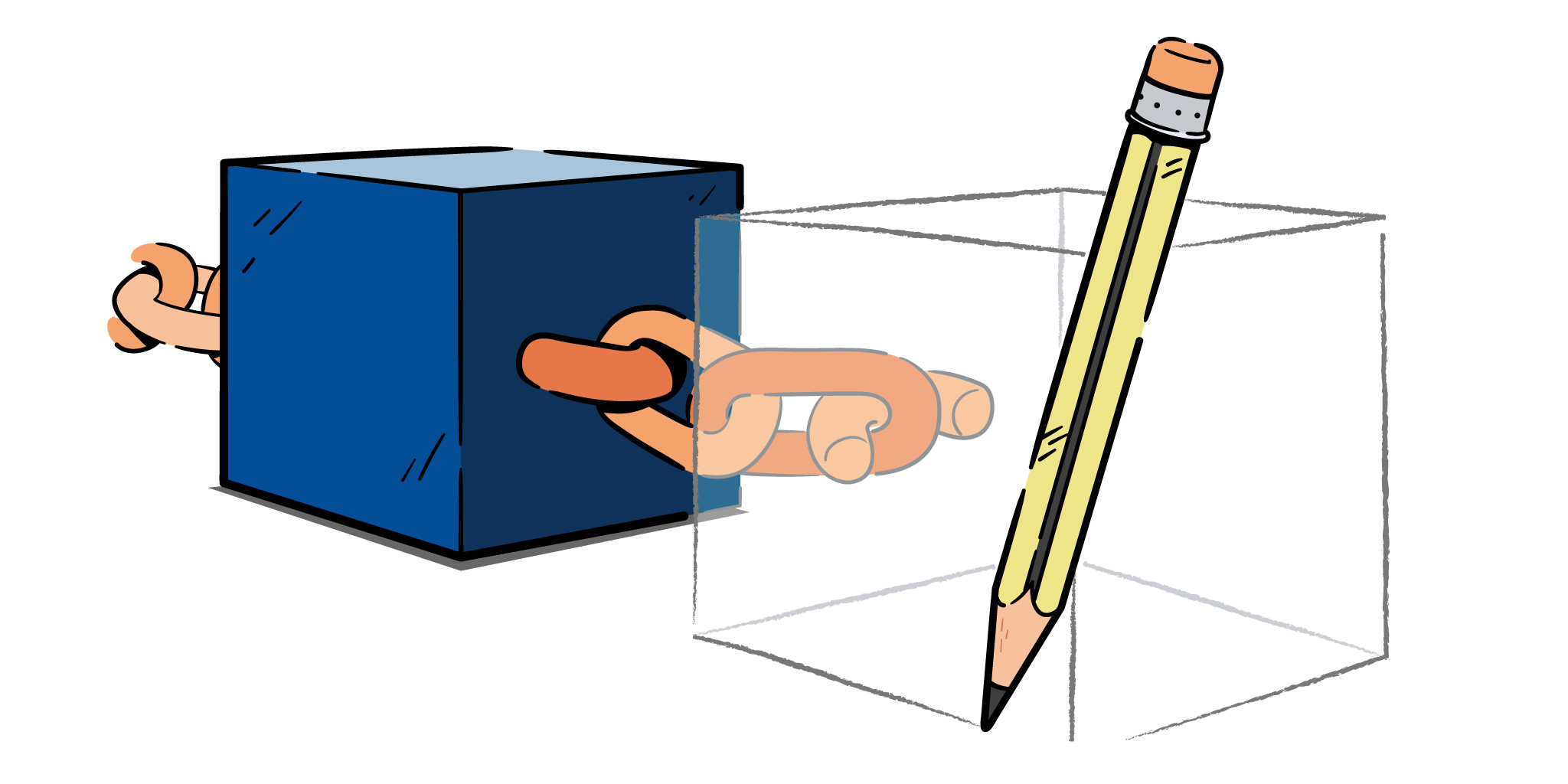

Die wichtigste Empfehlung des OneKey-Teams ist Vermeiden Sie den Import von in Softwareumgebungen generierten Mnemoniken in eine Hardware-WalletDiese Vorgehensweise kann die geringere Entropie der ursprünglichen Umgebung übernehmen und so die Sicherheit der Privat SchlüsselStattdessen schlagen sie vor, Schlüssel direkt im sicheren Element der Hardware-Wallet zu generieren und zu speichern, wo die Entropie durch geprüfte und manipulationssichere Komponenten gewährleistet wird.

Darüber hinaus hat OneKey auf allen seinen Plattformen Entropie-Qualitätsbewertungen durchgeführt und dabei anerkannte Methoden wie NIST SP800-22 und FIPS-140-2 angewendet. Diese Testergebnisse bestätigen, dass die Systeme die kryptografischen Zufälligkeitsstandards vollständig erfüllen, was das Vertrauen in die Produkte stärkt.

Der Vorfall mit Milk Sad unterstreicht auch die Notwendigkeit Überprüfen Sie die in Open-Source-Bibliotheken verwendeten Algorithmen wie Libbitcoin Explorer. Obwohl diese Tools für die Entwicklung dezentraler Anwendungen von entscheidender Bedeutung sind, müssen sie ständigen Audits unterzogen werden, um sicherzustellen, dass ihre kritischen Komponenten, wie z. B. Zufallszahlengeneratoren, die Sicherheitsanforderungen der Branche erfüllen.

Für Entwickler ist dieser Fall ein Weckruf, wie wichtig die Wahl geeigneter Algorithmen zur Schlüsselgenerierung ist. Der Einsatz unsicherer PRNGs wie Mersenne Twister kann schwerwiegende Folgen haben, wenn er nicht mit robusten Entropiemechanismen einhergeht. Kurz gesagt: Der technischen Community wird empfohlen, zertifizierte CSPRNGs zu verwenden und Abhängigkeiten zu vermeiden, die die Benutzersicherheit gefährden könnten.

Blockchain Kurs

BasislevelNehmen Sie an diesem Kurs teil, in dem wir Blockchain auf klare, einfache und prägnante Weise erklären, damit Sie eine sehr klare Vorstellung davon haben, woraus diese neue Technologie besteht.

Eine Sicherheitslücke, die bewährte Verfahren im Schlüsselmanagement neu definiert

Der Milk-Sad-Vorfall entfachte die Debatte darüber, wie private Schlüssel im Krypto-Ökosystem generiert und geschützt werden. Die Sicherheitslücke im Libbitcoin Explorer zeigte, dass selbst weit verbreitete Tools kritische Schwachstellen aufweisen können, wenn sie nicht ordnungsgemäß geprüft werden. Die Fähigkeit eines Angreifers, private Schlüssel aus einem schwachen Seed per Brute-Force-Methode zu erschließen, stellt ein strukturelles Risiko dar, das dringend angegangen werden muss.

OneKey reagierte transparent und technisch präzise und erläuterte detailliert, wie seine Produkte diesen Bedrohungen standhalten. Der hardwarebasierte Ansatz mit internationalen Zertifizierungen und Entropietests bietet eine zusätzliche Sicherheitsebene, die in einem Umfeld mit immer raffinierteren Angriffen unverzichtbar wird.

Die Empfehlung, Hardware-Wallets für die langfristige Vermögensverwaltung zu verwenden, ist nicht neu, gewinnt aber in diesem Kontext an Relevanz. Die Schlüsselgenerierung sollte in geprüften Umgebungen mit manipulationssicheren Komponenten und zertifizierten Algorithmen erfolgen. Der Import von Schlüsseln aus Software mag bequem erscheinen, birgt aber Risiken, die sich durch bewährte Verfahren vermeiden lassen.

Der Fall Milk Sad ermutigt Nutzer zudem, ihre Wallet-Versionen zu überprüfen und sich über Sicherheitsupdates auf dem Laufenden zu halten. Das Vertrauen in das Krypto-Ökosystem hängt von der Fähigkeit seiner Stakeholder ab, schnell und verantwortungsvoll auf solche Vorfälle zu reagieren. Transparenz, kontinuierliche Audits und die Anwendung internationaler Standards sind grundlegende Säulen für den Aufbau einer sicheren und widerstandsfähigen Infrastruktur.

Arbeiten Sie bei jeder Transaktion mit Sicherheit und Transparenz