Recientemente, los investigadores de la compañía de ciberseguridad Check Point informaron sobre un malware de criptominería que ha infectado a miles de computadoras en todo el mundo, llamado Nitrokod.

Este malware, diseñado para minar Monero (XMR) de forma clandestina, lleva años infectando equipos de computación alrededor del mundo. De hecho, según el informe publicado por los investigadores de la compañía de ciberseguridad, se han registrado miles de ataques en 11 países.

Con una campaña de malware de tal magnitud, ¿Por qué nadie lo había detectado hasta ahora?

¡Cuidado con el malware Nitrokod!

La compañía de ciberseguridad Check Point Research detalla que el malware Nitrokod utiliza un mecanismo de evasión que le ha permitido operar bajo el radar de las compañías de seguridad durante años.

Check Point describió el ataque del malware Nitrokod como un “proceso de infección que dura semanas”, donde se desencadena una infección larga de 7 etapas que termina con el malware de criptominería, especialmente diseñado para extraer Monero (XMR), que es la principal criptomoneda de privacidad en el mercado.

El malware Nitrokod se ejecuta por primera vez casi un mes después de instalar una aplicación infectada.

Este mecanismo de infección le ha dado tiempo suficiente a los creadores de este malware de criptominería para eliminar los rastros de la instalación original de Nitrokod, secuestrando los recursos informáticos de sus víctimas para minar XMR sin llegar a ser detectado.

Puedes infectarte con Nitrokod desde Google Translate, Youtube Music, entre otras

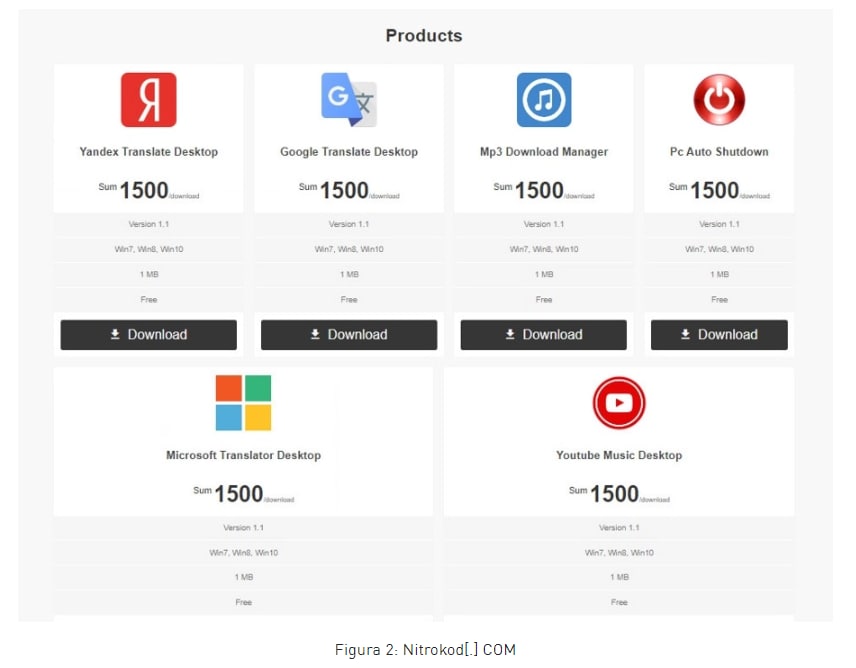

El malware Nitrokod, activo desde 2019, fue creado por una entidad de habla turca y, según la investigación de Check Point Research, se puede encontrar en Google cuando los usuarios buscan aplicaciones comunes como Google Translate y Youtube Music.

No obstante, un punto a tener en cuenta, es que los equipos que han sido infectados con el malware Nitrokod han descargado un software popular que no tiene una versión de escritorio oficial, siendo la búsqueda más popular en la Web la de la aplicación de escritorio de «Google Translate Desktop download»; una versión falsa de Google Translate, ya que no existe oficialmente una versión para desktop.

Check Point explica que la mayoría de estas aplicaciones y programas, infectados con el malware Nitrokod, se construyen desde páginas web oficiales utilizando un marco basado en Chromium (Electron o CEF).

Etapas y cadena de infección del malware Nitrokod

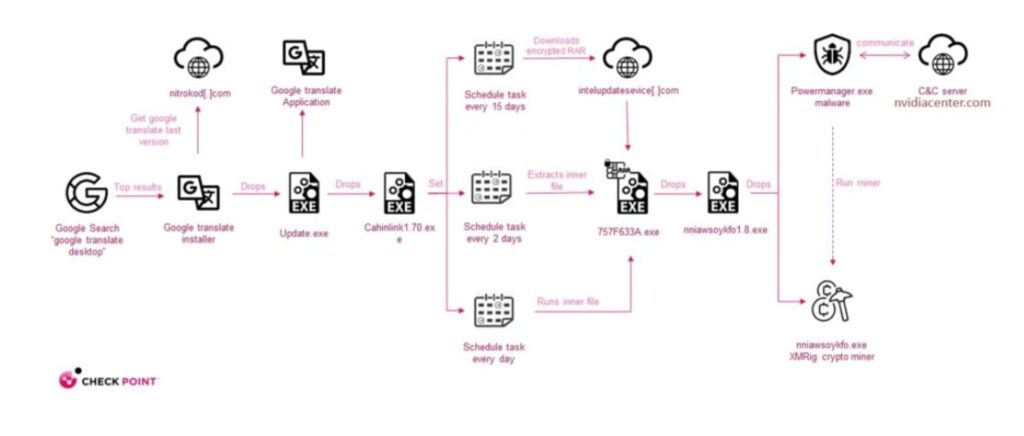

La primera etapa de infección del malware Nitrokod comienza con la descarga de un programa infectado, como «Google Translate Desktop download». Luego, sigue la etapa de instalación, en la que el instalador del malware envía un mensaje Post Install al dominio Nitrokod con información sobre el equipo infectado.

La cadena de infección de Nitrokod continúa con una tercera etapa donde se instala un Delayed Dropper; un programa malicioso que permite ocultar el malware para que este sea instalado en el equipo sin que un antivirus pueda detectarlo. Esta etapa, según Check Point, puede durar semanas.

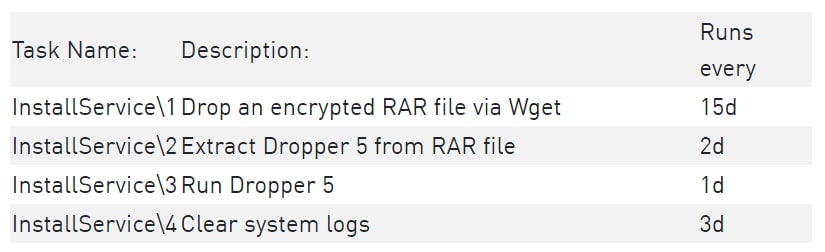

En la cuarta etapa, el malware Nitrokod crea y programa una serie de tareas y luego borra todos los registros del sistema, ocultando el rastro de las dos últimas etapas del malware. En este punto, explica Check Point, las primeras etapas de la cadena de infección del malware Nitrokod se separan de las siguientes, dificultando aún más el rastreo del malware y de las aplicaciones infectadas.

La quinta etapa de la infección llega tras cumplirse las tareas programadas anteriormente. En esta etapa, el malware realiza varios tests de Virtual Machine y comprueba si el equipo infectado tiene instalado programas de cortafuego (Firewall) o Windows Defender, un antispyware diseñado para complementar las funciones de un antivirus y detectar todo tipo de malwares.

Si el equipo infectado cuenta con protecciones, el malware agrega una regla de firewall para permitir conexiones de red entrantes para un programa que se eliminará en la siguiente etapa, llamado nniawsoykfo.exe, explicó la compañía de ciberseguridad.

En la sexta etapa, Miner dropper, el malware ejecuta tres archivos, “Powermanager.exe”, “nniawsoykfo.exe” y “WinRing0.sys”, centrados en minar Monero. La séptima y última etapa, Cryptomining Malware, ejecuta el malware de criptominería Nitrokod.

El programa malicioso se conecta con su servidor y desencadena una serie de instrucciones con el fin de controlar al malware y al minero de XRM.

Recomendaciones de seguridad

Como hemos informado en Bit2Me News, el malware se ha convertido en una herramienta extendida en la industria de las criptomonedas. Muchos actores maliciosos utilizan este tipo de programas para robar criptomonedas o, en este caso, secuestrar los recursos informáticos de un equipo para extraer criptomonedas de forma clandestina.

Ante el riesgo, lo más recomendable es evitar la descarga de aplicaciones y programas desde sitios web no oficiales y mantenerse alejados de enlaces o links que conduzcan a páginas y sitios webs de dudosa procedencia o que resulten sospechosos.

Como indicó la compañía de ciberseguridad, una versión de escritorio oficial para Google Translate no existe, por lo que es recomendable investigar los recursos oficiales que han creado las compañías antes de descargar una aplicación.

Por último, es aconsejable mantener siempre actualizadas las soluciones de antivirus, firewall y de seguridad, para protegerse de cualquier amenaza de malware.

Continúa leyendo: Un hacker pierde 5 ETH en un ataque fallido a Rainbow Bridge